ما هي تكنولوجيا البلوكشين ( مع الأمثلة ).

البلوكشين تعلم تكنولوجيا ( مع الأمثلة ).

ما هو البلوكشين؟ يمكن تعريف البلوكشين على أنه سلسلة من الكتل تحتوي على معلومات. تم تصميم هذه التقنية لتسجيل الوثائق الرقمية بطريقة تجعل من الصعب جدًا تاريخها للخلف أو تزييفها. هدف البلوكشين هو حل مشكلة السجلات المزدوجة دون الحاجة إلى خادم مركزي.

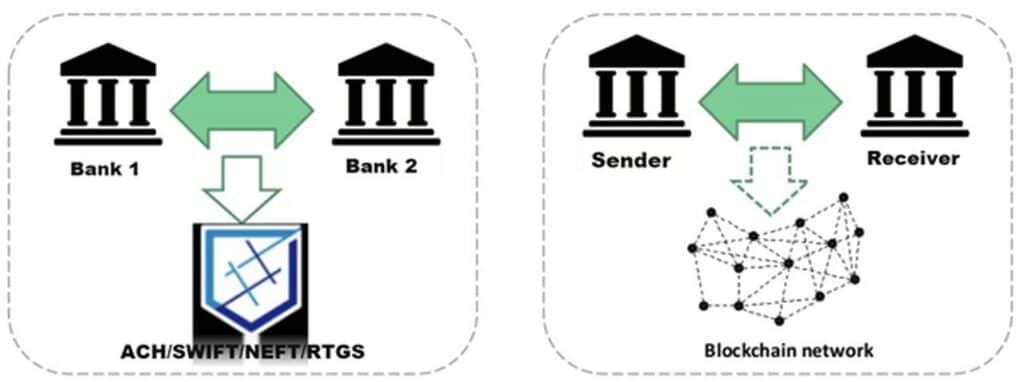

يتم استخدام البلوكشين لنقل الأشياء بأمان مثل الأموال والعقارات والعقود وما إلى ذلك، دون الحاجة إلى وسيط طرف ثالث مثل البنك أو الحكومة. بمجرد تسجيل البيانات داخل سلسلة الكتل، يصبح من الصعب جدًا تغييرها.

البلوكشين هو بروتوكول برمجي (مثل SMTP للبريد الإلكتروني). ومع ذلك، لا يمكن تشغيل البلوكشين دون الإنترنت. ويُطلق عليه أيضًا اسم التقنية الفرعية لأنه يؤثر على تقنيات أخرى. يتألف من عدة أجزاء: قاعدة بيانات وتطبيق برمجي وبعض الأجهزة المتصلة وما إلى ذلك.

في بعض الأحيان يُستخدم مصطلح البلوكشين للإشارة إلى بلوكشين البيتكوين أو بلوكشين الإيثيريوم، وأحيانًا يُشار إلى عملات افتراضية أخرى أو رموز رقمية. ومع ذلك، معظمهم يشير إلى سجلات موزعة.

في هذا الدليل البلوكشين للمبتدئين، ستتعلم أساسيات البلوكشين مثل:

- ما الذي ليس البلوكشين!

- هندسة البلوكشين

- ما هو البلوك؟

- فهم SHA256 – التجزئة (Hash)

- دليل العمل (Proof of Work)

- شبكة P2P موزعة

- كيف تعمل تكنولوجيا البلوكشين؟

- البلوكشين لماذا نحتاج إلى التكنولوجيا؟

- البلوكشين واهم إصداراتة

- البلوكشين المتغيرات

- عامة:

- خاصة:

- الكونسورتيوم:

- حالات استخدام البلوكتشين:

- حالات استخدام البلوكتشين المهمة في الحياة الواقعية:

- عملة البيتكوين المشفرة: أكثر تطبيقات البلوكتشين شيوعًا

- ما هي العملة المشفرة؟

- ما هي البيتكوين؟

- سلسلة الكتل والبيتكوين:

- عملات مشفرة بارزة أخرى:

- سلسلة الكتل مقابل قاعدة البيانات المشتركة:

- الأساطير حول سلسلة الكتل

- تطبيقات تقنية سلسلة الكتل

- فيما يلي بعض التطبيقات الشائعة لسلسلة الكتل:

- حدود تقنية سلسلة الكتل

- مجلس سلسلة الكتل

- فيما يلي الشهادات التي يقدمها مجلس سلسلة الكتل:

ما الذي ليس البلوكشين!

- البلوكشين ليس بيتكوين، ولكنه التكنولوجيا التي تقف وراء بيتكوين بيتكوين

- هو الرمز الرقمي، والبلوكشين هو السجل الذي يتتبع من يمتلك الرموز الرقمية

- لا يمكنك الحصول على بيتكوين دون بلوكشين، ولكن يمكنك الحصول على بلوكشين بدون بيتكوين.

هندسة البلوكشين

الآن في هذا الدليل التكنولوجي للبلوكشين، دعونا ندرس هندسة البلوكشين من خلال فهم مكوناته المختلفة:

ما هو البلوك؟

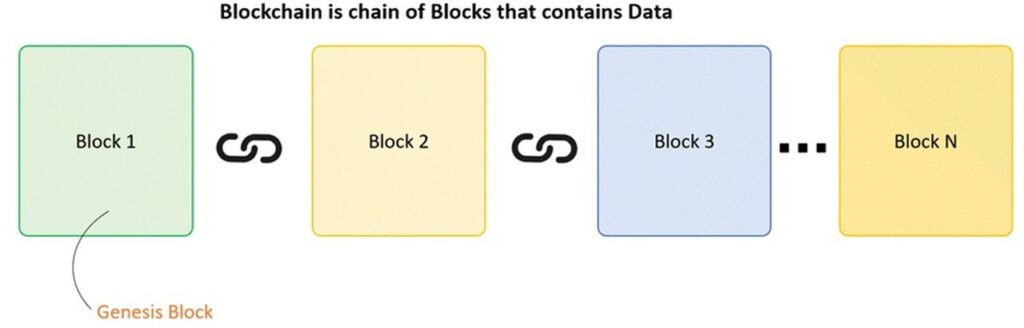

البلوكشين هو سلسلة من الكتل التي تحتوي على معلومات. البيانات التي تُخزن داخل كتلة معينة تعتمد على نوع البلوكشين.

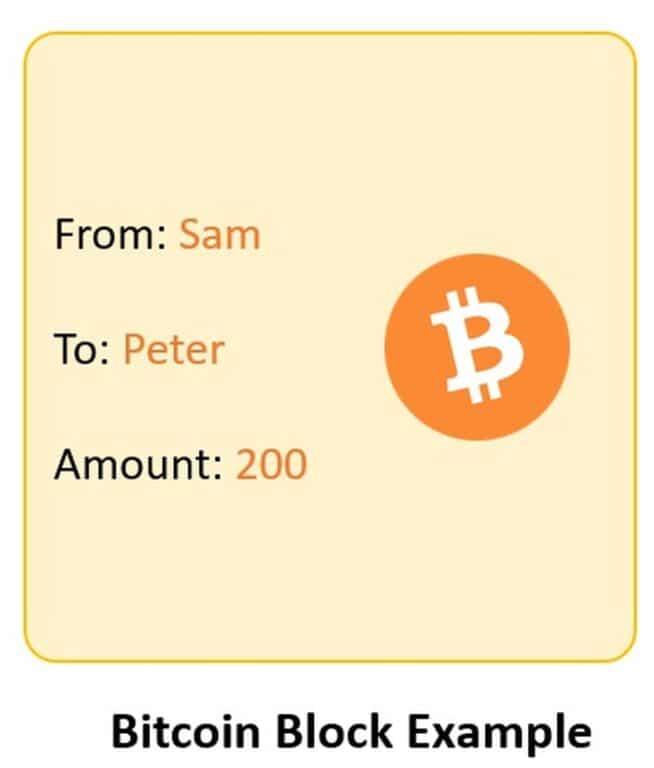

على سبيل المثال، كتلة البيتكوين تحتوي على معلومات حول المُرسِل، المستلم، وعدد البيتكوين المراد نقلها.

أول كتلة في السلسلة تُسمى الكتلة الأصلية (Genesis block). يتم ربط كل كتلة جديدة في السلسلة بالكتلة السابقة.

فهم SHA256 – التجزئة (Hash)

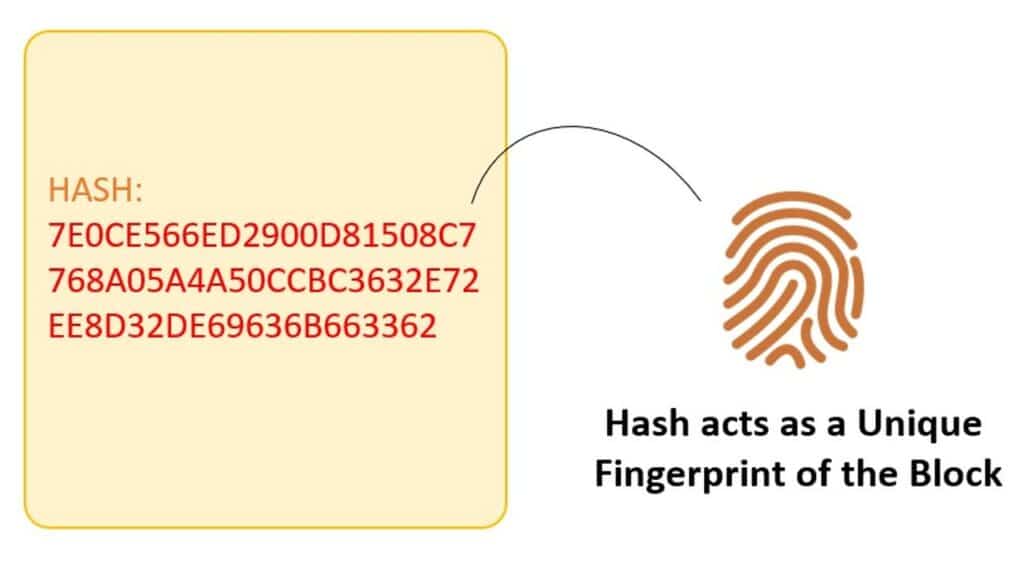

تحتوي الكتلة أيضًا على تجزئة (Hash). يمكن فهم التجزئة على أنها بصمة رقمية فريدة لكل كتلة. تحدد التجزئة الكتلة ومحتوياتها بأكملها، وهي دائمًا فريدة، تمامًا مثل البصمة. لذلك، بمجرد إنشاء كتلة، ستتسبب أي تغييرات داخل الكتلة في تغيير التجزئة.

لذلك، التجزئة مفيدة جدًا عندما ترغب في اكتشاف التغييرات في الكتل. إذا تغيرت بصمة الكتلة، فإنها لم تعد نفس الكتلة.

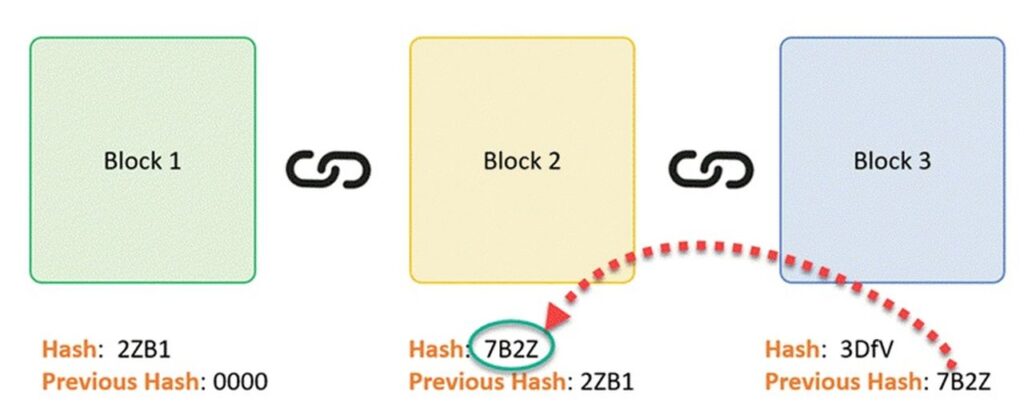

كل كتلة تحتوي على:

- بيانات

- تجزئة (Hash)

- تجزئة الكتلة السابقة

لنأخذ مثالًا، حيث لدينا سلسلة من 3 كتل. الكتلة الأولى ليس لديها سابق. لذلك، فإنها لا تحتوي على تجزئة للكتلة السابقة. الكتلة الثانية تحتوي على تجزئة للكتلة الأولى. بينما الكتلة الثالثة تحتوي على تجزئة للكتلة الثانية.

لذلك، جميع الكتل تحتوي على تجزئة الكتل السابقة. هذه هي التقنية التي تجعل البلوكشين آمنًا جدًا. دعونا نرى كيف يعمل ذلك –

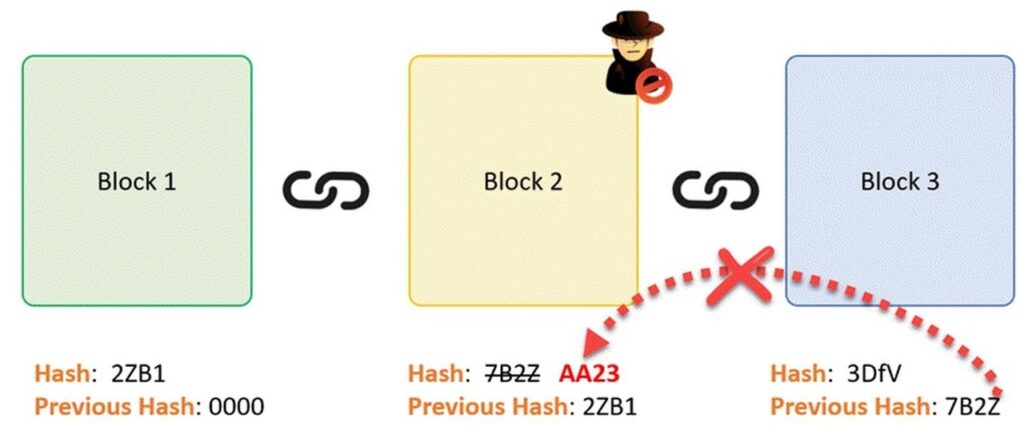

لنفترض أن هناك مهاجمًا يمكنه تغيير البيانات الموجودة في الكتلة 2. وبالتالي، تغير أيضًا تجزئة الكتلة. ولكن الكتلة 3 ما زالت تحتوي على تجزئة القديمة للكتلة 2. وهذا يجعل الكتلة 3 وجميع الكتل التالية غير صالحة لأنها لا تحتوي على التجزئة الصحيحة للكتلة السابقة.

لذلك، تغيير كتلة واحدة يمكن أن يجعل جميع الكتل التالية غير صالحة بسرعة.

دليل العمل (Proof of Work)

التجزئات هي آلية ممتازة لمنع التلاعب، ولكن الحواسيب في هذه الأيام تعمل بسرعة عالية ويمكنها حساب مئات الآلاف من التجزئات في الثانية. في غضون دقائق قليلة، يمكن للمهاجم أن يتلاعب بكتلة ثم إعادة حساب تجزئة كل الكتل الأخرى لجعل البلوكشين صالحًا مرة أخرى.

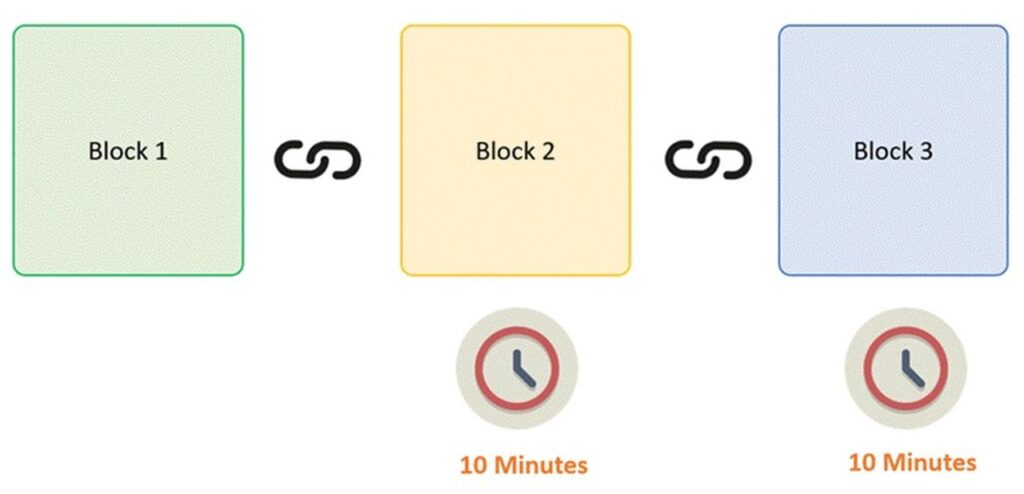

لتجنب هذه المشكلة، تستخدم البلوكشين مفهوم دليل العمل (Proof-of-Work). إنه آلية تبطئ عملية إنشاء الكتل الجديدة.

دليل العمل هو مشكلة حسابية تأخذ وقتًا معينًا لحلها. ولكن الوقت المطلوب للتحقق من نتائج المشكلة الحسابية قليل جدًا مقارنة بالجهد الذي يتطلبه حل المشكلة الحسابية نفسها.

في حالة البيتكوين على سبيل المثال، يستغرق حوالي 10 دقائق لحساب دليل العمل اللازم لإضافة كتلة جديدة إلى السلسلة. باعتبار مثالنا، إذا أراد هاكر تغيير البيانات في الكتلة 2، فإنه سيحتاج إلى إجراء دليل العمل (الذي سيستغرق 10 دقائق) ثم فقط بعد ذلك سيقوم بإجراء التغييرات في الكتلة 3 وجميع الكتل التالية.

هذا النوع من الآلية يجعل من الصعب جدًا التلاعب بالكتل، لذلك حتى إذا قمت بالتلاعب حتى بكتلة واحدة، ستحتاج إلى إعادة حساب دليل العمل لجميع الكتل التالية. وبالتالي، آليات التجزئة ودليل العمل تجعل البلوكشين آمنًا.

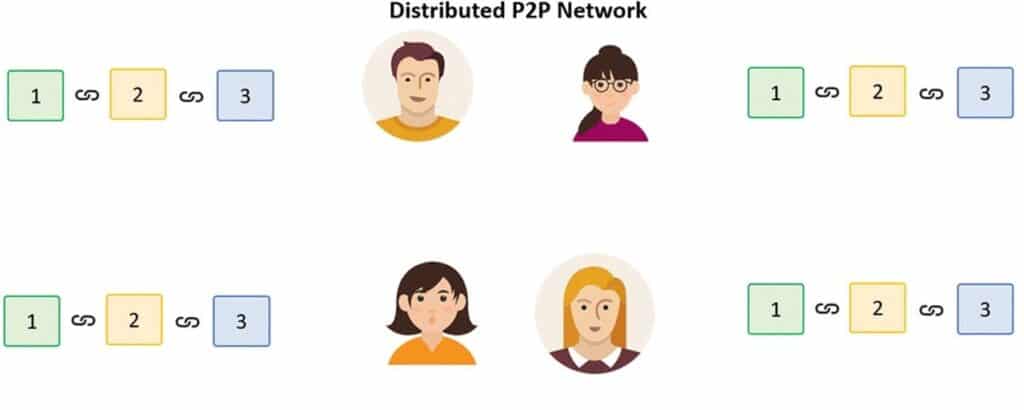

شبكة P2P موزعة

ومع ذلك، هناك طريقة إضافية يستخدمها البلوكشين لتأمين نفسه، وهي من خلال أن تكون موزعة. بدلاً من استخدام كيان مركزي لإدارة السلسلة، تستخدم البلوكشين شبكة ند لند موزعة، ويُسمح للجميع بالانضمام. عندما يدخل شخص ما هذه الشبكة، سيحصل على نسخة كاملة من البلوكشين. كل حاسوب يُسمى بـ “عقدة” (Node).

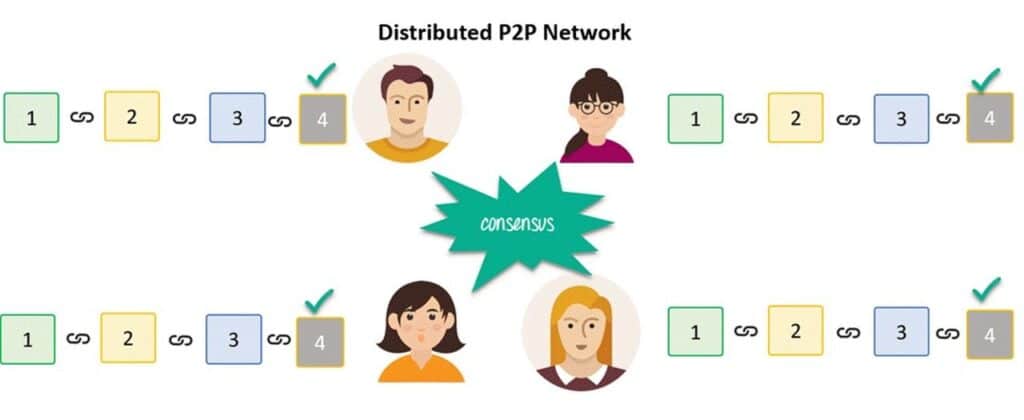

لنرى ما يحدث عندما يقوم أي مستخدم بإنشاء كتلة جديدة. يتم إرسال هذه الكتلة الجديدة إلى جميع المستخدمين على الشبكة. تحتاج كل عقدة إلى التحقق من الكتلة للتأكد من عدم تعديلها. بعد الانتهاء من الفحص الكامل، تقوم كل عقدة بإضافة هذه الكتلة إلى سلسلتها البلوكشين.

جميع هذه العقد في هذه الشبكة يخلقون توافقًا. يتفقون على أي كتل صالحة وأيها غير صالحة. سترفض العقد في الشبكة الكتل التي تم التلاعب بها.

لذلك، للنجاح في التلاعب بسلسلة الكتل:

- يتعين عليك التلاعب بجميع الكتل في السلسلة.

- إعادة عمل دليل العمل لكل كتلة.

- السيطرة على أكثر من 50% من شبكة الند للند.

بعد القيام بكل هذه الخطوات، ستصبح كتلتك المعدلة مقبولة من قبل الجميع. هذه مهمة قريبة من المستحيل. لذلك، تكون البلوكشينات آمنة جدًا. في المرحلة القادمة من هذا البرنامج التعليمي لتطوير البلوكشين للمبتدئين، سنتعلم كيفية عمل عملية تحويل في البلوكشين؟

كيف تعمل تكنولوجيا البلوكشين؟

الخطوة 1) يقوم شخص ما بطلب عملية تحويل. يمكن أن تتعلق العملية بالعملات المشفرة، أو العقود، أو السجلات، أو معلومات أخرى.

الخطوة 2) يتم بث العملية المطلوبة إلى شبكة ند لند بمساعدة العقد.

الخطوة 3) تقوم شبكة العقد بالتحقق من العملية وحالة المستخدم بمساعدة خوارزميات معروفة.

الخطوة 4) بمجرد اكتمال العملية، يتم إضافة الكتلة الجديدة إلى سلسلة الكتل الحالية. بطريقة دائمة ولا يمكن تغييرها.

البلوكشين لماذا نحتاج إلى التكنولوجيا؟

إليك بعض الأسباب التي جعلت تكنولوجيا البلوكشين تصبح شائعة جدًا.

- المرونة: البلوكشين غالبًا ما تكون بنية متكررة. تظل السلسلة قيد التشغيل بواسطة معظم العقد في حالة وقوع هجوم ضخم ضد النظام.

- تقليل الوقت: في صناعة الخدمات المالية، يمكن أن تلعب التكنولوجيا البلوكشين دورًا حيويًا من خلال السماح بتسوية الصفقات بشكل أسرع نظرًا لعدم الحاجة إلى عملية طويلة للتحقق والتسوية والتصفية، لأن نسخة واحدة متفق عليها من البيانات مشتركة بين جميع أصحاب المصلحة.

- الموثوقية: يقوم البلوكشين بتوثيق والتحقق من هويات الأطراف المعنية، مما يزيل السجلات المزدوجة ويقلل من الأخطاء ويسرع عمليات التحويل.

- عمليات لا يمكن تغييرها: من خلال تسجيل العمليات بترتيب زمني، يضمن البلوكشين عدم القابلية للتغيير في جميع العمليات، وهذا يعني أنه عندما يتم إضافة كتلة جديدة إلى سلسلة السجلات، فإنها لا يمكن إزالتها أو تعديلها.

- منع الاحتيال: مفاهيم المعلومات المشتركة والتوافق يمنعان الخسائر المحتملة نتيجة للغش أو الاختلاس. في صناعات اللوجستيات، يعمل البلوكشين كآلية مراقبة لتقليل التكاليف.

- الأمان: الهجوم على قاعدة بيانات تقليدية يعني إسقاط هدف محدد. بمساعدة تكنولوجيا السجل الموزع، يحمل كل طرف نسخة من السلسلة الأصلية، لذلك يبقى النظام قائمًا حتى عندما تسقط العديد من العقد الآخرين.

- الشفافية: التغييرات على البلوكشينات العامة يمكن رؤيتها بوضوح للجميع. وهذا يوفر شفافية أكبر، وجميع العمليات لا يمكن تغييرها.

- التعاون – يسمح للأطراف بالتعامل مباشرة مع بعضها البعض دون الحاجة إلى وسطاء وساطة.

- مفوض: هناك قواعد معينة لكيفية تبادل معلومات البلوكشين بين كل عقدة. تساعد هذه الطريقة في ضمان التحقق من جميع العمليات وإضافة جميع العمليات الصالحة واحدة تلو الأخرى.

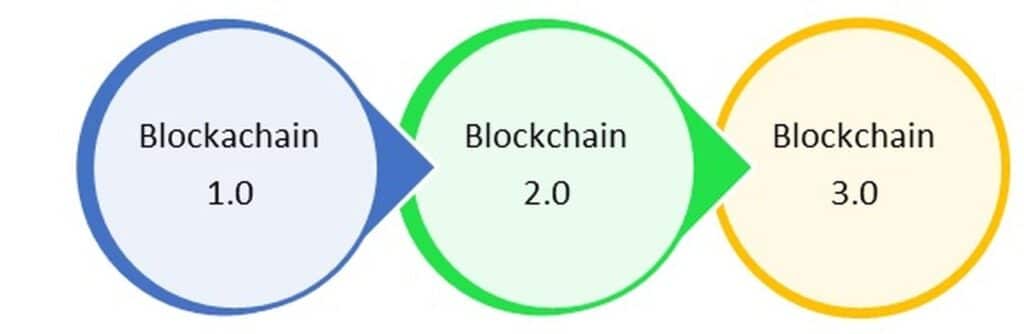

البلوكشين واهم إصداراتة

الآن في هذا البرنامج التعليمي لتطوير البلوكشين للمبتدئين، دعونا نتعرف على إصدارات التكنولوجيا البلوكشين.

البلوكشين 1.0: العملات

تطبيق تكنولوجيا السجل الموزع (DLT) أدى إلى أول تطبيق واضح لها: العملات المشفرة. يتيح ذلك القيام بالمعاملات المالية بناءً على تكنولوجيا البلوكشين. يُستخدم في العملات والدفعات المالية. بيتكوين هو أبرز مثال في هذا القطاع.

البلوكشين 2.0: العقود الذكية

المفاهيم الجديدة هي العقود الذكية، وهي برامج حاسوب صغيرة “تعيش” داخل البلوكشين. إنها برامج حاسوب مجانية تُنفذ تلقائيًا وتتحقق من الشروط المحددة مسبقًا مثل التسهيل، والتحقق، أو التنفيذ. يُستخدم كبديل للعقود التقليدية.

البلوكشين 3.0: التطبيقات اللامركزية (DApps)

DApps هو اختصار لتطبيقات لامركزية. يتم تشغيل رمز الخادم الخلفي الخاص بها على شبكة ند لند لامركزية. يمكن أن تحتوي DApp على رمز Blockchain للواجهة الأمامية وواجهات مستخدم مكتوبة بأي لغة يمكن أن تقوم بالاتصال بالخادم الخلفي الخاص بها، مثل التطبيق التقليدي.

البلوكشين المتغيرات

عامة:

في هذا النوع من البلوكشين، يمكن للسجلات أن تُشاهد من قبل الجميع على الإنترنت. يُتاح لأي شخص التحقق وإضافة كتلة من المعاملات إلى البلوكشين. توجد حوافز لجذب الأشخاص للانضمام إلى الشبكات العامة وهي مجانية للاستخدام. يمكن لأي شخص استخدام شبكة البلوكشين العامة.

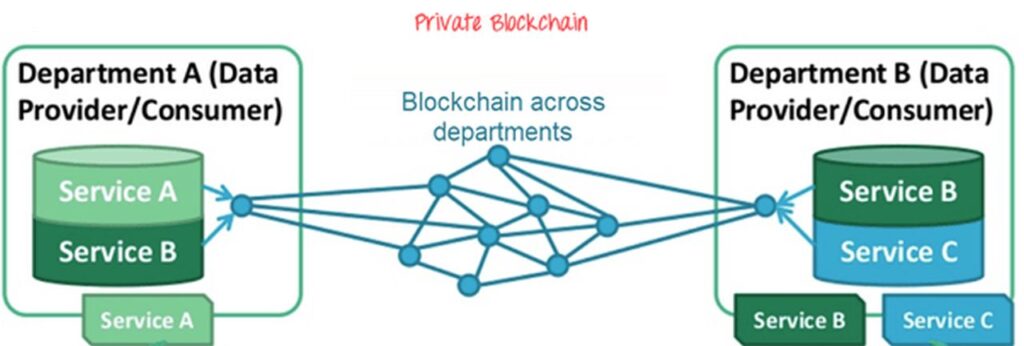

خاصة:

البلوكشين الخاص يكون داخل منظمة واحدة. يُسمح فقط لأشخاص معينين في المنظمة بالتحقق وإضافة كتل المعاملات. ومع ذلك، يُسمح عمومًا للجميع على الإنترنت بعرضه.

الكونسورتيوم:

في هذا النوع من البلوكتشين، يمكن فقط لمجموعة من المنظمات التحقق من المعاملات وإضافتها. هنا، يمكن أن تكون الدفاتر مفتوحة أو مقيدة بمجموعات محددة. تُستخدم بلوكتشين الكونسورتيوم عبر المنظمات. لا يتم التحكم فيه إلا من قبل العقد المسبقة التصريح.

حالات استخدام البلوكتشين:

تُستخدم تقنية البلوكتشين على نطاق واسع في القطاعات المختلفة كما هو موضح في الجدول التالي.

| القطاع | الاستخدام | الأمثلة |

|---|---|---|

| الأسواق | الفواتير والرصد ونقل البيانات | إدارة الحصص في شبكة سلسلة التوريد |

| القطاع الحكومي | الخدمات الحكومية الشخصية عبر الوطنية | التصويت والمقترحات وسندات P2P ورمنة المستندات/العقود وإثبات الملكية للتحويلات والتسجيل والهوية وخدمة التوكيل عن بعد وتسجيل IP والتبادل وإيصالات الضرائب وخدمة كاتب العدل وتسجيل المستندات |

| إنترنت الأشياء | شبكات استشعار الزراعة والطائرات بدون طيار | شبكات المنازل الذكية والمدن الذكية المتكاملة وأجهزة استشعار المنازل الذكية والسيارات ذاتية القيادة والروبوتات الشخصية والمكونات الآلية والطائرات بدون طيار الشخصية والمساعدين الرقميين |

| الصحة | إدارة البيانات | السجلات الطبية الإلكترونية العالمية وقواعد بيانات الصحة وبيانات QS الشائعة ومحللات تدفق البيانات الصحية الكبيرة ومحفظة الصحة الرقمية والملكية الذكية ورمز الصحة وعقود التطوير الشخصي |

| العلوم والفن | الحوسبة الفائقة | تحليل جماهير المصادر والأقران والخدمات الرقمية المناسبة للعقل |

| المالية والمحاسبة | الدفع بالعملة الرقمية | المدفوعات والحوالات |

حالات استخدام البلوكتشين المهمة في الحياة الواقعية:

1. دبي: المدينة الذكية

في عام 2016، قدم مكتب دبي الذكية استراتيجية البلوكتشين. باستخدام هذه التقنية، سيتمكن رواد الأعمال والمطورين من الاتصال بالمستثمرين والشركات الرائدة. الهدف هو تنفيذ نظام قائم على البلوكتشين يفضي إلى تطوير مختلف أنواع الصناعات لجعل دبي “أسعد مدينة في العالم”. إذا كنت مهتمًا بأن تصبح مطور بلوكتشين، يمكنك معرفة المزيد عن ذلك في كيفية أن تصبح مطور بلوكتشين والمساهمة في تطوير أنظمة بلوكتشين الرائدة.

2. تحفيز الاحتفاظ بالعملاء

Incent هو CRaaS (الاحتفاظ بالعملاء كخدمة) يعتمد على تقنية البلوكتشين. إنه برنامج ولاء يعتمد على إنشاء توكنات للشركات التابعة لشبكته ذات الصلة. في هذا النظام، يتم تبادل البلوكتشين على الفور، ويمكن تخزينها في محافظ رقمية لهواتف المستخدمين أو الوصول إليها من خلال المتصفح.

3. البلوكتشين للمساعدات الإنسانية

في يناير 2017، بدأ برنامج الأغذية العالمي التابع للأمم المتحدة مشروعًا يسمى المساعدات الإنسانية. تم تطوير المشروع في المناطق الريفية في منطقة السند في باكستان. باستخدام تقنية البلوكتشين، تلقى المستفيدون المال والغذاء وتم تسجيل جميع أنواع المعاملات على البلوكتشين لضمان أمن وشفافية هذه العملية.

عملة البيتكوين المشفرة: أكثر تطبيقات البلوكتشين شيوعًا

ما هي العملة المشفرة؟

العملة المشفرة هي وسيط تبادل مثل العملات التقليدية مثل الدولار الأمريكي، ولكنها مصممة لتبادل المعلومات الرقمية من خلال عملية مكنتها بعض مبادئ التشفير. العملة المشفرة هي عملة رقمية وتصنف كجزء من العملات البديلة والعملات الافتراضية.

العملة المشفرة هي أداة حامل تستند إلى التشفير الرقمي. في هذا النوع من العملات المشفرة، يكون حامل العملة ملكية لها. لا يتم الاحتفاظ بأي سجل آخر يتعلق بهوية المالك. في عام 1998، نشر Wei Dai نظامًا نقديًا إلكترونيًا مجهولًا وموزعًا يدعى “B-Money”.

ما هي البيتكوين؟

تم إطلاق البيتكوين في عام 2009 من قبل شخص مجهول يدعى ساتوشي ناكاموتو. البيتكوين هي تقنية من نظير إلى نظير لا تخضع لأي سلطة مركزية أو بنوك. حاليًا، يتم إصدار البيتكوين وإدارة المعاملات بشكل جماعي في الشبكة. وهي حاليًا العملة المشفرة المهيمنة في العالم. إنها مفتوحة المصدر ومصممة لعامة الناس مما يعني أنه لا أحد يمتلك السيطرة على البيتكوين. في الواقع، هناك 21 مليون بيتكوين فقط تم إصدارها. حاليًا، يبلغ رأس مال البيتكوين السوقي 12 مليار دولار.

يمكن لأي شخص استخدام البيتكوين دون دفع أي رسوم معالجة. إذا كنت تتعامل مع البيتكوين، فإن المرسل والمستقبل يتعاملان مباشرة دون استخدام طرف ثالث.

سلسلة الكتل والبيتكوين:

سلسلة الكتل هي التقنية التي تقف وراء البيتكوين. البيتكوين هي الرمز الرقمي، وسلسلة الكتل هي السجل الدفتري الذي يتتبع من يمتلك الرموز الرقمية. لا يمكنك الحصول على البيتكوين بدون سلسلة الكتل، ولكن يمكنك الحصول على سلسلة الكتل بدون البيتكوين.

عملات مشفرة بارزة أخرى:

- إيثريوم

- بيتكوين كاش

- ريبل

- لايتكوين

سلسلة الكتل مقابل قاعدة البيانات المشتركة:

| المعلمات | سلسلة الكتل | قاعدة البيانات المشتركة |

|---|---|---|

| العمليات | إدراج / قراءة / تحديث وحذف | إنشاء / قراءة / تحديث وحذف |

| التكرار | تكرار كامل على كل نظير | سيد-تابعة / متعدد السادة |

| التوافق | توافق معظم الأقران على نتيجة المعاملات | المعاملات الموزعة التي تتم على مرحلتين: الالتزام و Paxos |

| التحقق | يتم تطبيق القواعد العالمية على نظام سلسلة الكتل بأكمله | يقدم فقط قيود النزاهة المحلية |

| التوسط | مسموح به مع سلسلة الكتل | غير مسموح به |

| السرية | سرية تامة | ليست سرية تمامًا |

| الموثوقية | تقنية قوية للغاية | ليست قوية تمامًا |

الأساطير حول سلسلة الكتل

| الأسطورة | الحقيقة |

| تحل كل المشاكل | لا، إنها مجرد قاعدة بيانات |

| تقنية بلا ثقة | يمكنها تحويل الثقة ونشرها أيضًا |

| آمنة | تركز على النزاهة وليس السرية |

| العقود الذكية دائما قانونية | تنفذ فقط أجزاء من بعض العقود القانونية |

| غير قابلة للتغيير | عدم قابلية للتغيير احتمالية |

| الحاجة إلى إهدار الكهرباء | سلاسل الكتل الناشئة فعالة |

| غير قابلة للقياس بطبيعتها | سلاسل الكتل الناشئة قابلة للتوسع |

تطبيقات تقنية سلسلة الكتل

فيما يلي بعض التطبيقات الشائعة لسلسلة الكتل:

- تُستخدم لإنشاء دفتر رقمي آمن وشفاف لجميع المعاملات.

- تتيح لك إنشاء سجل لا يمكن العبث به للإنجازات الأكاديمية يمكن الوصول إليه من قبل جميع الطلاب والمدرسين.

- تُستخدم لإنشاء نظام أكثر كفاءة لتداول الأوراق المالية.

- يستخدم المقرضون سلسلة الكتل لتنفيذ القروض المضمونة من خلال العقود الذكية.

- يمكن أن يوفر استخدام تقنية سلسلة الكتل لتسجيل معاملات العقارات وسيلة أكثر أمانًا وسهولة للتحقق من ملكية العقار ونقلها.

- تُستخدم لحفظ البيانات مثل رقم الضمان الاجتماعي وتاريخ الميلاد وغيرها من المعلومات التعريفية على دفتر عام.

- تُستخدم تقنية سلسلة الكتل أيضًا في صناعة الخدمات اللوجستية حيث تساعد في تتبع العناصر أثناء تحركها عبر شبكة الخدمات اللوجستية أو سلسلة التوريد.

حدود تقنية سلسلة الكتل

الآن في هذا البرنامج التعليمي المبتدئ حول سلسلة الكتل، سوف نتعلم عن حدود تقنية سلسلة الكتل:

- تكاليف أعلى: تسعى العقد إلى الحصول على مكافآت أعلى لإكمال المعاملات في الأعمال التجارية التي تعمل وفقًا لمبدأ العرض والطلب.

- معاملات أبطأ: تعطي العقد الأولوية للمعاملات ذات المكافآت الأعلى، وتتزايد تراكمات المعاملات.

- سجل أصغر: من غير الممكن الحصول على نسخة كاملة من سلسلة الكتل، مما قد يؤثر على عدم القابلية للتغيير والإجماع وما إلى ذلك.

- تكاليف المعاملات وسرعة الشبكة: تكلفة معاملات Bitcoin عالية للغاية بعد أن تم الترويج لها على أنها “مجانية تقريبًا” للسنوات القليلة الأولى.

- مخاطر الخطأ: هناك دائمًا مخاطر الخطأ، طالما أن العامل البشري متورط. في حالة عمل سلسلة الكتل كقاعدة بيانات، يجب أن تكون جميع البيانات الواردة ذات جودة عالية. ومع ذلك، يمكن للتدخل البشري حل الخطأ بسرعة.

- مضيعة: يجب على كل عقدة تعمل بسلسلة الكتل الحفاظ على الإجماع عبر سلسلة الكتل. يوفر هذا وقت تعطل منخفضًا للغاية ويجعل البيانات المخزنة على سلسلة الكتل غير قابلة للتغيير إلى الأبد. ومع ذلك، كل هذا مضيعة لأن كل عقدة تكرر مهمة للوصول إلى إجماع.

مجلس سلسلة الكتل

يوفر مجلس سلسلة الكتل شهادة لسلسلة الكتل، مصممة خصيصًا للأشخاص الذين يريدون بناء مهنة في مجال سلسلة الكتل. تتطلب هذه الشهادة معرفة عميقة بالمفهوم الأساسي لسلسلة الكتل. تركز على Corda والعقود الذكية و Hyperledger وتطبيقات Quorum.

يمكن أن تكون شهادة مجلس سلسلة الكتل مفيدة للعمل في صناعات مثل التسويق الرقمي والرعاية الصحية وسلسلة التوريد وما إلى ذلك. التدريب والشهادة التي تقدمها هذه المنظمة مفيدة لمختلف المؤسسات والشركات والمطورين. يؤدي ذلك إلى استخدام تقنية سلسلة الكتل في الأعمال التجارية ذات النظام المركزي التقليدي.

فيما يلي الشهادات التي يقدمها مجلس سلسلة الكتل:

- خبير معتمد في سلسلة الكتل

- خبير معتمد في Corda

- مهندس معتمد في Corda

- مطور معتمد لسلسلة الكتل

- محترف معتمد في أمان سلسلة الكتل

- مطور العقود الذكية المعتمد

- خبير معتمد في البيتكوين

- خبير معتمد في الإيثيريوم

إذا كنت ترغب في تعلم كيفية إنشاء العملة المشفرة الخاصة بك، فهناك برنامج تعليمي مجاني سترغب في التحقق منه: كيفية إنشاء العملة المشفرة الخاصة بك؟

ملخص:

- البلوكشين هو سلسلة من الكتل تحتوي على معلومات.

- البلوكشين ليس بيتكوين، ولكنه التكنولوجيا التي تقف وراء بيتكوين.

- كل كتلة تحتوي على تجزئة (هاش).

- كل كتلة تحتوي على تجزئة للكتلة السابقة.

- البلوكشين يتطلب دليل العمل قبل إضافة كتلة جديدة.

- قاعدة بيانات البلوكشين موزعة بين عدة أقران وليست مركزية.

- تكنولوجيا البلوكشين متينة، غير مركزية، تقليل للوقت، موثوقة، وتقدم عمليات لا يمكن تغييرها.

- هناك ثلاثة إصدارات للبلوكشين هي البلوكشين 1.0: العملات، والبلوكشين 2.0: العقود الذكية، والبلوكشين 3.0: التطبيقات اللامركزية.

- البلوكشين متاح في ثلاثة أنواع مختلفة 1) عام 2) خاص 3) تحالف.

- تكلفة أعلى، وعمليات بطيئة، وسجل صغير، ومخاطر الأخطاء هي بعض السلبيات في استخدام هذه التكنولوجيا.

- دبي – المدينة الذكية، وزيادة الاحتفاظ بالعملاء، والبلوكشين للمساعدات الإنسانية هي أمثلة حقيقية لاستخدام التكنولوجيا في الحياة الواقعية.

- بيتكوين يستخدم تكنولوجيا البلوكشين التي لا يتم التحكم فيها من قبل سلطة مركزية أو البنوك.

لمشاهدة المزيد من أخبار العملات الرقمية.